پشتیبانی سیستمعامل ویندوز ایکس پی سه سال پیش پایان یافت اما آلودگی دیروز باعث این اقدام نامعمول از سوی مایکروسافت شد.

مایکروسافت در سال 2014 رسماً پشتیبانی خود از بیشتر کامپیوترهای ویندوز ایکس پی را پایان داد، اما امروز پچ عمومی دیگری را برای سیستمعامل 16 سالهی خود ارائه کرد. مایکروسافت این اقدام شدیداً غیرمعمول را پسازآن انجام داد که مشتریانش در سراسر جهان از جمله سرویس سلامت ملی انگلیس از حملهی یک برنامهی باجگیری به نام WannaCrypt آسیب دیدند.

بیشتر بخوانید: باج افزار WannaCry جدید 99 کشور را مورد حمله قرار داد؛ هشدار به تمامی مردم!

مایکروسافت برای ترمیم این نقص در ماه مارس تمام سیستمهایی که اکنون از آنها پشتیبانی میشود را پچ کرد، اما اکنون برای سیستمهایی که پشتیبانی نمیشوند هم بهروزرسانی وجود دارد، مثل ویندوز ایکس پی، ویندوز 8 و ویندوز سرور 2003 که میتوانید از اینجا دانلود کنید.

البته برای کاربران خانگی اگر هنوز از یکی از این سیستمهای عامل قدیمی استفاده میکنید شما باید سریعاً اقدام به پچ کنید و پسازآن سیستم خود را با سیستمعاملهای جدید ارتقا دهید. اگر از سیستم آسیبپذیری استفاده میکنید و به هر دلیلی نمیتوانید پچ را نصب کنید، مایکروسافت دو نصیحت برای شما دارد:

- SMBv1 را غیرفعال کنید

- دستوری برای روتر یا دیوار آتشین خود وضع کنید تا ترافیک ورودی SMB بر روی پورت 445 را مسدود کند.

بر روی نسخههای جدیدتر مثل ویندوز ویستا، 7، 8.1 و 10، بهروزرسانی مارس آدرسهای MS17-010 را بهعنوان آسیبپذیری معرفی کرد( که این پیشتر امسال توسط “دلالان سایه” فاش شد، وقتیکه آنها یک cache دزدی از ابزارهای NSA را منتشر کردند). باوجود چگونگی اتفاق آلودگیهای اولیه مشخص نیست، باور بر این است که اسیب تروآ را با لینکهای ایمیلهای فیشینگ وارد سیستمها کردند که از عامل آبی ابدی (EternalBlue) منتشرشده توسط دلالان سایه استفاده میکرد، همانند بدافزار WannaCrypt.

جالب است که این بدافزار اصلاً برای حمله به ویندوز 10 تلاشی نکرده است و منحصراً روی ویندوز 7 و 8 و سیستمعاملهای قدیمیتر که هنوز مقابل حملات آسیبپذیر هستند تمرکز کرده است.

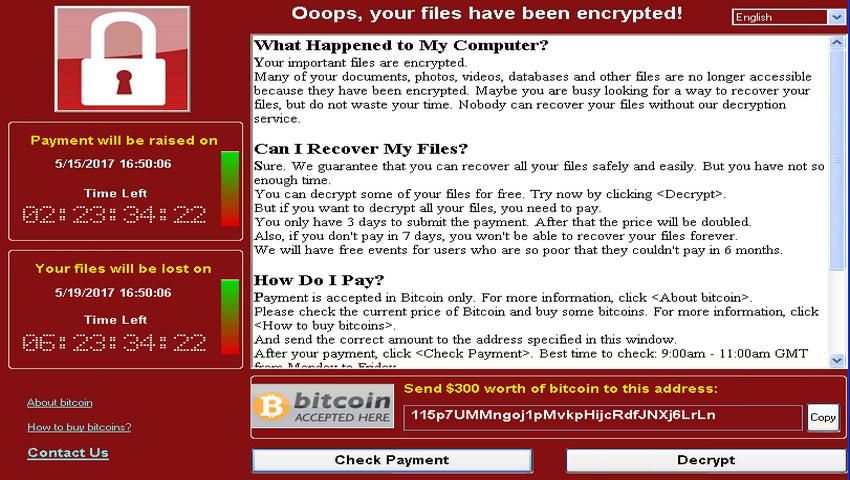

وقتیکه این بدافزار روی کامپیوتری باشد به دنبال فایلهای کاربر گشته و پیام باجگیری را به نمایش می گذارد. شیوع انتشار اولیه در حقیقت متوقفشده (پس از آلوده کردن بیش از 123000 کامپیوتر) چونکه محققین امنیتی دامنهای را ثبت کردهاند که بدافزار قبل از شروع به آلودگی آن را چک میکند. و زمانیکه نرمافزار آن دامنه را بیابد نوعی سیستم نابودی اجرا میشود و مخفی کردن (encryption) اتفاق نمیافتد. بااینحال هرکسی میتواند برای از بین بردن سیستم نابودی حمله کند و دوباره حمله به کامپیوتر را از سر بگیرد.

این به این دلیل است که حتی بدون لینکهای فیشینگ بخش دیگری از بدافزار دنبال ترکیب آسیبپذیر سروری (SMBv1) بر روی سیستمهای ویندوزی پچ نشده میگردد و میتواند از دور آنها را آلوده کند. این احتمالاً در اینترنت بر روی سیستمهایی که با روتر یا دیوار آتشین محافظت میشوند کار نخواهد کرد اما اگر سروری مستقیماً به اینترنت وصل باشد یا با کامپیوتری که آلوده هست در یک شبکه باشد، این بدافزار میتواند بهسرعت شیوع پیدا کند که دقیقاً همان اتفاقی است که دیروز افتاد.

افرادی که وقت و انرژی زیادی را صرف تولید فایلهای Crack و از بین بردن محدودیتهای نرم افزارها و سیستم عاملها به طور رایگان میکنند، قطعاً با دلیل مشخص و حساب شدهای اقدام به این کار کردهاند.

دسترسی به رمزهای عبور مربوط به سایتهای مختلف، اطلاعات حساس بانکی و پست الکترونیکی، عکسهای شخصی و فایلهای محرمانه یا خصوصی بخشی از خطری است که هر رایانه ناامنی را تهدید میکند.

ویندوزهای غیراصلی پر از ایرادها و نواقص هستند و توسط مایکروسافت بهروزرسانی نمیشوند. در صورت وقوع مشکل تنها راهحل نصب مجدد ویندوز و پذیرش خطر از دست دادن بخشی از فایلها است

من این مطلبو تو سایت itresearches.ir مشاهده کردم و به نظرم منطقیه که تهیه نکردن ویندوز اورجینال باعث صدمه دیدن در این رابطه بشه