در روزگار خوش قدیم، از هک کردن برای درز دادن اطلاعات دربارهی دستگاهها و در کل فناوری اطلاعات استفاده میشد. در سالهای اخیر به لطف بعضی اشخاص تبهکار، هک کردن جنبهی تاریکی پیداکرده است. از طرفی دیگر شرکتهای زیادی هکرها را برای به امتحان کردن نقاط ضعف و قوت خود استخدام میکنند. این هکرها میدانند کی دست نگهدارند و اعتماد مثبتی که ایجاد میکنند برایشان درآمد زیادی به همراه دارد!

اگر برای شیرجه زدن به این هنر و آموختن آن آماده هستید، این مقاله چند راهکار را در اختیار شما قرار می دهد و به شما کمک میکند تا یک هکر شوید.

بخش 1 قبل از اینکه هک کنید

1 یک زبان برنامهنویسی یاد بگیرید.

شما نباید خود را به زبان خاصی محدود کنید، اما اینجا راهنماییها وجود دارد.

- C زبانی است که یونیکس با آن ساخته شد. این زبان(به همراه اسمبلی) چیزی را یاد میدهد که در هک کردن خیلی مهم است؛ یعنی چگونگی کارکرد حافظه.

- پایتون(Python) و روبی(Ruby) زبانهای قوی و سطح بالایی که میتوان از آنها برای خودکار کردن وظایف مختلف استفاده کرد.

- پرل(Perl) انتخابی منطقی در این زمینه است، درحالیکه پی اچ پی (PHP) ارزش یادگرفتن را دارد چونکه بیشتر اپلیکیشنهای تحت وب از پی اچ پی استفاده میکنند.

- بش(Bash) یک باید است. از این زبان میتوان در آلوده کردن دستورهای دستگاههای یونیکس/لینوکس استفاده کرد.

یادگرفتن زبان اسمبلی(Assembly) واجب است. این زبان پایهای است که پردازشگر شما آن را درک میکند، و حالتهای مختلفی از آن وجود دارد. شما نمیتوانید واقعاً یک برنامه را دستکاری کنید اگر اسمبلی ندانید.

2 هدف خود را بشناسید

فرایند جمعآوری اطلاعات دربارهی هدف به نام سرشماری(enumeration) شناخته میشود.

بخش 2: هک کردن

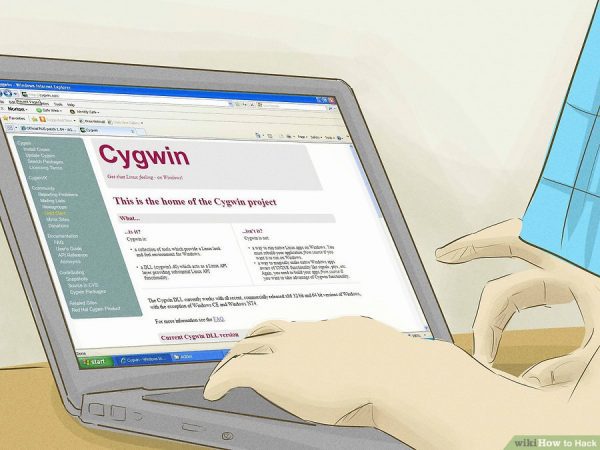

1 از یک ترمینال *nix برای فرمانها استفاده کنید.

Cygwin به تقلید یک *nix برای کاربران ویندوز کمک میکند. Nmap بهطور خاص از WinPCap برای اجرا روی ویندوز استفاده میکند و به Cygwin نیازی ندارد. Nmap به علت کمبود سوکت های خام روی دستگاههای ویندوز بهخوبی کار نمیکند. شما باید به استفاده از لینوکس یا بی اس دی (BSD) فکر کنید که هر دو انعطافپذیرتر هستند. بیشتر نسخههای لینوکس ابزارهای مفید زیادی که از قبل نصبشدهاند به همراه دارند.

2 ابتدا ماشین خود را امن کنید

مطمئن شوید که کاملاً راهکارهای معمول برای محافظت از خود را یادگرفتهاید. با اصول پایه شروع کنید—اما حواستان باشد اجازه(Authorization) حمله به هدف خود را داشته باشید: اگر به شبکهی خودتان حمله میکنید یک مجوز مکتوب درخواست کنید یا آزمایشگاه خود را با ماشینهای مجازی بسازید. حمله کردن به یک سیستم فارغ از محتوای آن غیرقانونی است و شما به دردسر خواهید افتاد.

3 هدف را امتحان کنید

آیا میتوانید به سیستم ریموت دست بیابید؟

درحالیکه که میتوانید از ابزار کاربردی ping(که در اکثر سیستمهای عامل وجود دارد) استفاده کنید تا ببینید که هدف فعال است، نمیتوانید همیشه به نتایج اعتماد کنید—این به پروتکل ICMP بستگی دارد که بهراحتی میتواند توسط ادمین های پارانوید سیستم بسته شود.

4 سیستمعامل را تشخیص دهید

یک اسکن از پورتها را اجرا کنید، میتوانید pOf یا nmap را امتحان کنید. این به شما پورتهای باز بر روی ماشین و سیستمعامل را نشان میدهد و حتی میگوید که آنها از چه نوع فایروال Firewall)) یا روتر(router) استفاده میکنند تا روشی را اتخاذ کنید. شما با سوییچ –O میتوانید در nmap تشخیص سیستمعامل را فعال کنید.

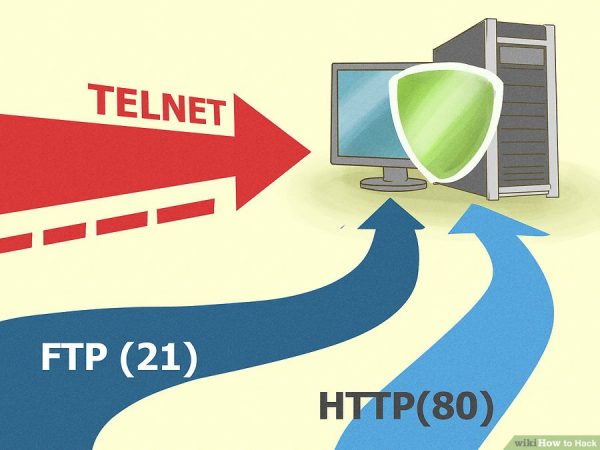

5 یک راه یا پورت باز در سیستم پیدا کنید

پورتهای معمولی مثل FTP 21 و HTTP 80 اغلب بهخوبی محافظت شدهاند و احتمالاً تنها در مقابل روشهایی آسیبپذیر باشند که هنوز شناختهشده نیستند.

پورتهای TCP و UDP دیگر را امتحان کنید که ممکن است فراموش شده باشند، مثل Telnet و پورتهای مختلف UDP که برای LAN بازی کردن باز نگهداشته شدهاند.

یک پورت باز 22 معمولاً مدرکی از اجرای یک سرویسSSH (پوستهی محافظتشده) در هدف است که گاهی میتواند بهزور (Brute force) بر آن غالب شد.

6 رمز یا فرایند صدور جواز را بشکنید.

روشهای متعددی برای شکستن یک رمز وجود دارد، شامل استفاده از زور (Brute force). استفاده از زور روی یک رمز تلاشی است برای امتحان هر رمز ممکن از یک دیکشنری از پیش تعیینشدهی نرمافزار Brute force

به کاربران اغلب توصیه میشود که از رمزهای ضعیف استفاده نکنند، برای همین استفاده از زور ممکن است خیلی طول بکشد. درهرحال بهسازیهای بزرگی در تکنیکهای استفاده از زور صورت گرفته است.

بیشتر الگوریتمهای هشینگ (Hashing algorithms) ضعیف هستند و میتوانید با فعالیت روی این ضعفها سرعت شکستن رمز را به طرز چشمگیری افزایش دهید. (مثلاً میتوانید الگوریتم MD5 را به یکچهارم کاهش دهید که باعث افزایش سرعت زیادی میشود)

تکنیکهای جدیدتر از کارت گرافیک بهعنوان پردازشگر دیگر استفاده میکنند که هزاران بار سرعت را افزایش میدهد.

میتوانید Rainbow Tables را برای شکست سریع رمز امتحان کنید. به خاطر داشته باشید که شکستن رمز تنها زمانی تکنیک خوبی است که هش(Hash) رمز را داشته باشید.

امتحان کردن هر رمز ممکن هنگام ورود به ماشین ایدهی خوبی نیست، چون بهراحتی توسط دستگاههای شناسایی ورود بیاجازه شناسایی میشود و لاگ های (logs) سیستم را آلوده میکند و ممکن است سالها طول بکشد تا کامل شود.

شما همچنین میتوانید یک تبلت روت شده بخرید، یک اسکن TCP نصب کنید و سیگنالی به سایت Secure شده آپلود کنید. پس از آن آدرس آی پی باز میشود و باعث میشود رمز بر روی پروکسی شما ظاهر شود.

بیشتر اوقات یافتن راه دیگری برای ورود به یک سیستم از شکستن رمز خیلی آسانتر است.

7 امتیازهای سوپر کاربر(super-user privileges) به دست بیاورید

اگر یک ماشین *nix را هدف قرار میدهید تلاش کنید امتیاز روت (root privileges)به دست آورید یا اگر هدفتان دستگاههای ویندوزی است، امتیاز ادمین به دست بیاورید.

بیشتر اطلاعات حیاتی محافظت شده هستند و شما به سطح خاصی از تصدیق(authentication) برای دسترسی به آن نیاز دارید. برای دیدن تمام فایلهای روی یک کامپیوتر شما نیاز به امتیاز سوپر کاربر دارید—یک حساب کاربری که امتیازاتی مثل کاربر روت در سیستمعاملهای لینوکس و بی اس دی دارد.برای روتر ها در حالت پیشفرض این حساب ادمین است(مگر اینکه عوض شده باشد)، برای ویندوز حساب ادمینیستریتور است.

دسترسی یافتن به یک اتصال به این معنی نیست که میتوانید به همهچیز دسترسی پیدا کنید. فقط یک سوپر کاربر، حساب ادمینیستریتور و حساب روت میتواند این کار را بکند.

8 از حقههای مختلف استفاده کنید

اغلب برای به دست آوردن وضعیت سوپر کاربر شما باید از تاکتیکهایی مثل ساختن یک buffer overflow استفاده کنید که باعث میشود اطلاعات حافظه منتقل شود و این به شما اجازه می ده تا فراتر از حدی که معمولاً مجاز هستید، یک کد را تزریق کنید یا یک وظیفه را اجرا کنید.

این در دستگاههایی شبیه به یونیکس اتفاق میافتد بهشرط اینکه نرمافزار واردشده دارای ترتیب بیت ستویید(setuid bit set) باشد تا برنامه از طرف کاربر دیگری اجرا شود(مثلاً سوپر کاربر)

تنها با نوشتن یا یافتن یک برنامهی ناامن (insecure) که بتوانید روی ماشین هدف اجرا کنید میتوانید این کار را بکنید.

9 یک درب پشتی بسازید

وقتیکه کنترل کامل یک ماشین را به دست آوردید، فکر خوبی است که مطمئن شوید میتوانید بعداً برگردید. این کار میتواند توسط بک دور کردن (backdooring) یک سرویس مهم سیستم مثل سرور SSH انجام شود. بااینحال درب پشتی شما ممکن است در ارتقای بعدی سیستم از بین برود. یک هکر واقعاً باتجربه خود کامپایلر را بک دور میکند تا هر نرمافزاری که کامپایل میشود بتوانید یک راه بازگشت بالقوه باشد.

10 رد پای خود را بپوشانید

به ادمینیستریتور اجازه ندهید بفهمد که سیستم غافلگیر شده است. در صورت وجود وبسایت آن را عوض نکنید و فایلهای بیشتر از آنچه نیاز دارید نسازید. کاربرهای اضافی درست نکنید. تا جای ممکن سریع عمل کنید. اگر به سروری مثل SSHD وصل شدید مطمئن شوید رمز محرمانهی شما بهسختی کد شده است. اگر کسی تلاش کند با این رمز وارد شود سرور به آنها اجازه ورود میدهد اما نباید به اطلاعات مهم دسترسی پیدا کند.

راهنماییها

- اگر متخصص یا هکر حرفهای نیستید، استفاده از این تاکتیکها روی یک کامپیوتر شرکتی یا دولتی به معنای دنبال دردسر گشتن است. حواستان باشد کسانی که برای امرار معاش از این دستگاهها محافظت میکنند از شما داناتر هستند. وقتیکه متوجه متجاوزین میشوند، گاهی به آنها اجازه میدهند تا ابتدا بهخوبی خود را به جرم آلوده کنند و سپس علیه آنها اقدام قانونی میکنند. این بدین معناست که ممکن است فکر کنید پس از هک کردن دستگاهی، دسترسی کامل به آن دارید، درحالیکه در حقیقت شما تحت نظر هستید و هرلحظه ممکن است متوقف شوید.

- هکرها کسانی هستند که اینترنت و لینوکس را ساختهاند و روی نرمافزارهای منبع باز کار میکنند. توصیه میشود که به هک کردن با احترام نگاه کنید چون نیازمند اطلاعات حرفهای زیادی است تا بتوان کاری جدی در محیط واقعی انجام داد.

- به خاطر داشته باشید که اگر هدف شما تمام توان خود را برای مبارزه با شما به کار نگیرد، شما هیچوقت ماهر نمیشوید. البته مغرور هم نشوید؛ هیچوقت به خود به چشم بهترین نگاه نکنید.

- این را هدف خود قرار دهید : شما باید بهتر و بهتر شوید. هر روزی که چیز جدیدی نیاموختید، آن روز تلف شده است. شما همهچیز هستید، به هر قیمتی بهترین شوید. حد میانی وجود ندارد. باید تمام توان خود را به کار بگیرید. همانطور که یودا میگوید:

-

“انجام بده یا نده، امتحان کردنی وجود ندارد.”

- باوجوداینکه خیلی خوب است که زمینهای تمرینی قانونی زیادی برای همه وجود دارد، حقیقت تلخ این است که شما بدون انجام دادن کار غیرقانونی هیچوقت حرفهای نمیشوید. در ذهن داشته باشید که اگر مشکلات واقعی را بر روی دستگاههای واقعی با ریسک گرفتار شدن پیدا نکنید نمیتوانید کسی شوید.

- به خاطر بسپارید هک کردن به معنی ورود به رایانهها، به دست آوردن یک کار خوب، فروختن دستاوردهایتان در بازار سیاه یا کمک کردن به کسی برای غافلگیر کردن ماشینها نیست. شما برای کمک به ادمین برای انجام دادن کارهایش اینجا نیستید، شما اینجا هستید تا بهترین باشید.

- دربارهی شبکهی TCP/IP کتاب بخوانید.

- تفاوت زیادی بین هکر و کرکر (cracker) وجود دارد. یک کرکر طمع پول دارد، درحالیکه هکرها تلاش میکنند اطلاعات استخراج کنند و از طریق کاوش، دانش به دست بیاورند –گذشتن از حدود امنیتی به هر قیمتی که ممکن است میتواند همیشه قانونی نباشد.

- ابتدا با هک کردن کامپیوتر خود تمرین کنید.

هشدارها

- سوءاستفاده از این اطلاعات میتواند یک جرم باشد. هدف این مقاله دادن اطلاعاتی است که در راههای اخلاقی و نه غیرقانونی مورد استفاده قرار بگیرد.

- اگر از تواناییهای خود مطمئن نیستید، از هک کردن شبکههای شرکتی، دولتی و نظامی بپرهیزید. حتی اگر آنها امنیت ضعیفی داشته باشند میتوانند پول زیادی برای ردیابی و دستگیری شما خرج کنند. اگر سوراخی در این شبکهها یافتید، بهتر است آن را به هکر باتجربهتری که به او اعتماد دارید و میتواند از این دستگاهها استفادهی خوبی بکند بسپارید.

- هک کردن سیستم شخص دیگری میتواند غیرقانونی باشد، پس این کار را نکنید مگر اینکه مطمئن هستید از صاحب دستگاهی که میخواهید هک کنید مجوز دارید یا مطمئن هستید که ارزش این را دارد و گیر نمیافتید.

- هیچوقت محض تفریح کاری نکنید. یادتان باشد هک کردن یک شبکه بازی نیست، بلکه قدرتی برای تغییر جهان است. آن را برای کارهای کودکانه تلف نکنید.

- اگر فکر میکنید شکاف خیلی ساده یا اشتباه فاحشی در مدیریت امنیتی پیدا کردید بهشدت مواظب باشید. یک متخصص امنیت که از آن سیستم محافظت میکند ممکن است بخواهد شما را گول بزند یا برایتان دام پهن کند.

- با وجود اینکه ممکن است خلافش را شنیده باشید ولی به هیچکس برای پچ کردن برنامهها یا دستگاههایشان کمک نکنید. این اشتباه بزرگی است که منجر به رانده شدن از بیشتر اجتماعات هکرها میشود و اگر شما کارهای خصوصی که کسی یافته است را منتشر کنید، آن شخص ممکن است دشمن شما شود و این شخص احتمالاً بهتر از شماست.

- مراقب باشید که چه چیزی را هک میکنید. شما هیچوقت نمیدانید که آیا به دولت ربطی دارد یا نه.

- تمام فایلهای لاگ را پاک نکنید، بهجایش فقط ورودهای مجرمانه را حذف کنید. سؤال دیگر این است یا یک فایل لاگ پشتیبان وجود دارد؟ اگر آنها فقط دنبال تفاوتها بگردند و دقیقاً آنچه که حذف کردهاید را بیابند چه؟ همیشه به کارهایتان فکر کنید. بهترین کار پاک کردن خطهایی تصادفی از لاگ همراه خطهای مربوط به خودتان است.

من دنبال یه استاد میگردم که بهم هکری رو یاد بده کسی هست

نچ

نچ

ف

سلام هکر هست که بهم هکری یاد بده

من جلسه ای 350 هزارتومتن می گیرم از جلسه 8 ام به بد بکمی قیمت اضافه میشه اگه بخوای ادامه دهی حضوری هم است اگه خواستی به شماره **** تما س بگیر شماره خودمه هرکس خواست میتونه زنگ بزنه

من هستم

خو لاشی 350 هزار تومان

داداش شمارتو بده بی زحمت که بیام حضوری یادم بدی دمت گرم

چه خبره دادلش یکم بیار پایین مشتری شیم ?

سلام میتوانید هکری یادم دهید

بله من هستم

سلام دوست عزیز

سلام خوبی چه خبر الیاس خوبه خوب

سلام کی

من هکر میشناسم شمارتو بده من یاد بدم

سلام میشه لطفاً به منم بگین

اگه بود به منم بگید

واخخخ من یکی ک هکر کلاه سیاه رو خعلییییی میدوستم

امیدوارم بتونم هکر بشم??

من دنبال یه استاد میگردم که بهم هکری رو یاد بده کسی هست کمکم کنه

من هستم ولی یک ماه هستش مدت اموزش و ۵ملیون خرج داره

سلام به ایمیل من پیام بده.

Shabakeh_chand@yahoo.com

بهت نمی خوره هکر باشی غیافت بیشتر به یک دلبرمی خوره

سلام من میخوام هکری رو بصورت حرفه ای یاد بگیرم 5 میلیون هم میدم 09017182021 شمارمه بیا وات

ببخشید شماره آیدی تلگرامی چیزی میشه لطف کنید

من کم تر می گیرم

چقد میگیری

چه خبره

مگه سر گردنه است

داش خوب ایدی چیزی نداری…شمارتو بده پیام بدم تا یاد بدی دیگه…

آره کسی هست تا به تو کمک کنه

منم یه استاد میخوام برای هک.اگه کسی هست کمک کنه……ممنون

اگه کسی رو پیدا کردی به منم خبر میدی؟

سلام من میتونم کمکت کنم اما با ویندوز من کل کلاس های کامپیوتری رو رفتم

هرکس ک کلاس کامپیوتری بره

هکر نیس 🙂

دقیقا

من دنبال یک نفرن که به من هک کردنو یاد بده به هر روشی

من با 7 میلیون تومان یه جوری بهت یاد میدم که همزمان با آب خوردن بتونی هرکی دلت می خواهد هک کنی.

تا به حال فقط چند نفر تونستند هک های من را خنثی کنند که آنها هم هکر های واقعا کم نظیری هستند.

اگر کسی خواست فقط ایمیل بده:

karha1384@gmail.com

واقها میخوای کلاه برداری کنی من خودم رفیق هکر دارم و این روشی که ط میگی ی کلاه برداری حساب مبشه

7 ملییون گو نیست ط میخوری

هکر خودشو هکر معرفی نمیکنه 🙂

دقیقا هرکی با کرک کردن اینستا اسمشو میزاره هکر فقط دنبال پوله ???

Yeah???

@djjdnsoj

و هر قیمتی

سلام

من میخایم هکر شوم میشه کمک کنن

تخخخخخخ

سلام من خواهشی دارم هک کردن به مهدی و یاسین آموزش ندهید.مرسی

یه سری مطلب گفتید ولی هیچ منبعی رو برای یادگیری ذکر نکردید

به همین راحتی که نمیشه هکر شد…

خوب ما هم نوشتیم که از کجا شروع کنیم. هکر شدن که راحت نیست 🙂

احساس میکنم کسی که این مقاله رو نوشته علم عملی مناسب و به اندازه ای با هک نداشته… موفق باشید

سلام برای هکر شدن میتونید از وبسایت های اموزشی استفاده کنید

kali.org

kaliboys.com

لطفا اطلاعات غلط و چرت و پرت تحویل ندید… کسی با کالی لینوکس و امثال این سیستم عامل ها و زدن چند دستور اماده هکر نشده بلکه یک کاربر عادی بیش نیست پس اسم همچین کسایی رو نمیشه گذاشت هکر دوما اینکه کالی لینوکس جاسوسیه یعنی وقتی شما یک سایت نظامی رو هک کردید سازمان جاسوسی امریکا به سیستم عامل شما دسترسی داره و میفهمه

کسی ثابت نکرده که کالی لینوکس برا جاسوسی استفاده میشه. یه مدت شایعه کرده بودن که linus torvlads یه backdoor گذاشته تو کرنل، ولی نتونستن ثابت کنن و linus هم خودش چیزی نگفته.

این خودش ی شایعس

سیستم ب اون مهمی رو هنو چیزی پیدا نکردن ک برا جاسوسیه

طرق هکر باشه با کالی هک نمیکنه 🙂

من میخوام هکر بشم هکر کلاه سفید یکی بهم یاد مید به هر قیمتی

تا الان 47 نفر رو هک کردم?✌???

چجوری

یکیو بگم هکش میکنی

nnnnnnnnllllllll

میشه به منم یاد به دی الان چند ماه که دارم سعی میکنم

ب منم یاد میدی ؟

به منم یاد بده

لطفا بگو ازکجایاد گرفتی که باید یاد بگیرم کهچجوری باید هکر شم چون این مطالب خیلی چرت و پرت بود

اگه روش هک کردنو بهم یاد بدی درعوضش چی ازمن میخوای

هیهچ وقت یک هکر نمینویسه من کسیو هک کردم و شکلکم نمیزاره?

اگر تازه کار باشه این کارو میکنه

یه هکر هیچوقت نمیگه هکرم?

شماره تو بده کارت دارم ?

سلام لطفا به من یاد بده

بهم یاد میدی

میتونی یاد بدی

چجوری هکر بشم یه نفر بهم بگوید

بییان من هکری رو بهتون یاد میدم اگه شما بخیاین کلاس های کامپیوتری رو برید طول میکشه بیاین بهتون یاد میدم اما با پول قیمتش کلی ۱ ملیون ۲۰۰ هست هرکی خاست بیاد مشهد میدان فلسطین خیلابان کلاه دوز

شماره تماس تو میدی

من یه بار بازیو هک کردم ولی دیگه یادم نمیاد چطوری هک کردم

یه نفر بگه چطور هکر بشم

مثل آدم

دوستان کسی خواست من یه چیزایی بلدم واسه استارت کار

ولی 2 تا نکته:

جنبه هر کاری رو داشته باشید

یادتون باشه هیچ چیز مجانی نیست

میتونید بهم ایمیل بدید

securityteam@secmail.pro

باشد تا رستگار شویم …

به نظرت خوبه از. Html شروع کنم ؟؟

واسه هکر شدن بهتره ۱ زبان انگلیسی رو خوب بلد باشین ۲

یه زبان برنامه نویسی یاد بگیرین ( مثلا.. جاوا یا پی اچ پی …) ۳ network + رو یاد بگیرین ۴ کالی لینوکسو یاد بگیرین ۵ سعی کنین با استفاده از یه شبیه ساز تمرین کنین و…

دنیای کامپیوتر خیلی بزرگه هر کسی نمیتونه به راحتی به هدفش برسه شما باید خیلی چیزای دیگرو بلد باشین مثلا الگوریتم ها یا مثلا ریاضی تون خوب باشه اینا فقط کمک کنندن که راحت تر به هدفتون برسین

شاید الان با استفاده از ویدیو های آموزشی یا مطلب اینترنت بتونید یه نفر یا چند نفرو هک کنین ولی صد در صد توسط پلیس فتا شناسایی میشین .

این کسای که توسط پلیس فتا دستگیر میشن هکر نیستن یه مشت بچه ان که تو اینترنت هک کردنو یاد گرفتن

سلام من اصلا کامپیوتر بلد نیستم برای هکر شدن چقدر زمان لازمه و باید چیکار کرد من اول میخام کلاسهای مبانی کامپیوتر رو برم بعدش برنامه نویسی رو

توصیه میکنم اول بری ویندوز رو یاد بگیری و بعد بری سراغ سیستم عامل های لینوکس(منظورم اینه که یادبگیری از CMD داخل ویندوز و Terminal داخل لینوکس استفاده کنی) ترجیحا Parrot Sec OS از اونجایی که برا تازه واردها از Kali ساده تره. بعد برو با برنامه هایی که داخل Github هست یه مدت کار کن اگه از اینکار خوشت اومد خودت بقیه راه رو پیدا میکنی…

البته مثل دوستمون sabah که اشاره کردن زبان انگلیسی رو باید یادبگیری(نه در حد مکالمه… اندازه این که بتونی بفهمی مثلا یه مطلب انگلیسی چی میگه…)

هیچ کسی فقط با تمرین کردن اخر هفته ها موفق نشده… باید هر روز تمرین کنی و هر روز مطالعه کنی.

موفق باشی.

منم بلد نیستم اگه فهمیدی به منم بگو

بز

?

سلام من دنبال کسی میگردم هکری بهم یاد بده و کمکم کنه بتونم به هدفم برسم

افراد و علاقه مندان به حوزه هک و امنیت شبکه های کامپیوتری میتونید با تماس و ارتباط با این شماره تلفن به صورت اصولی و حرفه ای با راهکار های طلایی تست نفوذ آشنا بشید و یک مشاوره رایگان رو دریافت کنید :

09011644913

و یا آیدی تلگرام : Syd_Gforce@

توهکر نیستی پسر یه هکر شماره یا ایدی تلگرام نمیده خیلی تازه واردی..Dark Wab..A.R.o.

سلام.من 4سال هس تو کار هکری هستم اگه کسی کمک خواست من در خدمتم…

سلام چطور میتونم باهات حرف بزنم

چه جوری باهات ارتباط بر قرار کنم شماره من ۰۹۱۹۳۱۸۶۸۴۷

قانون اول هکری اینه که شماره و…چیز های امنیتی دیگتو به کسی ندی مگر اینکه به اون اعتماد داشته باشی همین الان ی نفر میتونه باشمارت هکت کنه وتمام محدوده شخصی تو رو ی صفحه بالا بیاره پس مواظب باش

بابا شما دیگه کی هستین فک کنم اینجا هشکی هکر نیست

سلام چجوری می تونم باهاتون ارتباط برقرار کنم

سلام بچه چرا کسی جواب کسی رونمیده

به من هم یاد میدیم هکر لطفا??

?☻

خیر

شمارتو بگو داش

سلام به منم یاد میدی

فقط شمارت و میدی

سلام

چطور میتونم یک هکر بیشم

من میخواهم یک هکر شوم در حالی که ربشته در دانشگا بخش مدیریت اس من بسیار دوست هک کردن

سلام من میخواهم یک حکر شوم اما متاسفانه در ولایت ما کورس حکری نیست میشه از طریق آنلاین حکر شوم

حتی بلد نیستی هکر رو هم بنویسی تو چه جوری میخوای هکر شی؟

من بسیار میخواهم هکر باشم نه برای همه فقت امنایی که من را ازا میدهد

سلام میگم از چند سال به بالا میشه هکری رو یاد گرفت؟

سلام من چجوری هکر شوم

سلام میگگم یه خورده گنگ توضیح دادین

ن میگم هکرم

ن میگم میتونم آموزش بدم

ولی اگ سوالی دربارش داشتین ایمیل بزنید 🙂

amirroox@yahoo.com

همچین هک هک میکنن انگار مثل آب خوردنه اگه مث اب خوردن بود الان هر خری هک میکرد!

اونایی هم که دارن ادعا میکنن هکریم و اینا ی مشت نوب گاو بیشتر نیستن خدایی-_-

سلام هیچ کودوم از شما هکر نیستید چون یک هکر هیچوقت ادرس ایمیل و نام و چیزهای دیگرشو فاش نمیکنه اگه هکر هستید برای چی امدی بادیدن این مقاله چیزهایی از هکر شدن یاد بگیری??????دوستان هکر شدن الکی امید دارم با سیع و تلاش هکر میشوید????❤❤

من میخواهم هکری یاد بگیرم

من دلم نمیخواد هکر غیر قانونی بشم دلم میخواد هکر قانونی بشم که از این علمم وقتی بزرگ شدم برای قانون کار هک نفوذ جمع آوری اطلاعات برای قانون کنم

حالا من کجا میتونم استاد پیدا کنم که هک قانونی یادم بده

کسایی که میخوان هک یاد بگیرن باید کلاس برن .تو اینترنت بزنید آدرسش میاد تو تهران هم فقط یک کلاس هست برای اموزش هک که دقیق آدرسش و یادم نیس

میخواهم هکر شوم هیچ نه فهمیدم که چطور?

سلام بچه ها من بلدم چگونه رمز گوشی رو بشکنین به دوربین ها نفوذ کنین و…….

اگر می خواین به این ایمیل پیام بدید:

mehrshaddavoode@gmail.com

سلام من میخوام هکر بشوم چچوریی ؟

سلام من میخوام یه هکر بشوم چچوریی تروخدا چواب بدید . . تروخدا کمکم کنید

من میخوام هکر شم کسی هست کمکم کنه!

کسی انجا هکر نیاز داشت من هستم ??

مه نیاز دارم

من یک سایبری وزارت اطلاعات کشورم لطفا سریع این جارا تخلیه کنید هکر های اورانوس تو راه هستن دیگه هم به این سایت نیاین

ببینیددوستان عزیزکسی هک رو اموزش نمیدهد چونواقعا یه هکر انقد بیکاره که بیاد اموزش بده برای هکر شده باید برید و تمامی مساعلی که درباره کامپیوتر وموبایل هست رو یاد بگیری و باگ های اونارو پیدا کنید و اینم ببگم که برای هکر شدن صد درصد باید برنامه نویسی رو بلد باشین تا بتونید با یه لینک که به طرف ارسال میکنید و طرف وارد لینک میشه تمامی اطلاعات فرد مورد نظر برای شما ارسال شود و از همه مهمتر باید زبان انگلیسی تون خیلی عالی باشد ودر کل اینو بگم که نمیشه در طول 1 ماه هکر شد حداقل باید2 یا 3سال روی خودتون کار کنید تا تمامی مساعل رو یاد بگیری در مورد نرم افزارهاموفق باشید

باید کذام زبان برنامه نوسی بخوانیم برای هکر شدن

پایتون

یه سوال دارم

بهترین سن برای شروع چه سنیه؟

سن ۴۶

یه سوال دارم

چه سنی برای شروع خوبه؟

13 ساله زوده؟

haji to mikhay to13 salgi haker beshi had aghal bayd az 9 salegi kareto shro mikardi .zod ham nis harkasi to har seni mitone haker beshe.taze harchi sen haker kamtar bashe bishtar marof mishe

هیچکدومتون هکر نیستین اگه بودین لو نمیدادین

مه یاد دارم اما نمتوانیم به کسی یاد بیدم

شلام منم میخوام هکر شم کسی هست

خوبه

هکر

دو تر

سلام کی

سلام منم میخوام هکر شم ایدی تلگرام@hoseinkm1386اگه کسی مجانی یاد میده بیاد.

منم خیلی هکری دوست دارم .

لطفا بهم کمک کنین

میخاهم هکر شم

سلام منم دنبال هکر هستم شمارم 09023574178

من میخوا کسی بهم هک شدن رو یاد بده

کسی یاد داره به من هم یاد بده شمارم

هکر

هکر

چطور یک هکر حرفی شوم

قسم بخدا هیچ تون هکر نیستین گول حرفاشونو نخرید همتون به دنبال کلاه برداری هستید واز طرفی لینوکس ابزار جاسوسی آمریکا نیست اگه هکر بودین برید دو تا کد فلیتری روبیکا یا شاد درست می کردید🚫🧐🤮✋️

سلام. من میخام کامل هکر شدن و یاد بگیرم پولش مسئله ای نداره

من میخام یکیو هک کنم کسی هم هست ؟ هزینه چقد میشه ؟