در دنیای ویندوز، یک محدودیت زمانی فنی و بسیار مهم در حال نزدیک شدن است که میتواند مستقیماً عملکرد سیستم شما را مختل کند. اگر آمادگی لازم را نداشته باشید، ممکن است در اواسط سال 2026 (حدود خرداد ماه 1405) به صورت جدی با مشکل بوت ویندوز مواجه شوید؛ وضعیتی که در آن کامپیوتر دیگر قادر به راهاندازی نخواهد بود. این چالش به یکی از کلیدیترین لایههای امنیتی سیستم عامل، یعنی قابلیت Secure Boot (بوت امن)، مربوط میشود.

وظیفه اصلی Secure Boot این است که پیش از بالا آمدن ویندوز، فرآیند راهاندازی را بررسی کند تا از عدم اجرای کدهای مخرب و بدافزارها مطمئن شود. این سیستم برای تایید اعتبار خود از «گواهیهای رمزنگاری شده» (Cryptographic Certificates) استفاده میکند. مشکل اینجاست که بخش بزرگی از این گواهیهای قدیمی که سالهاست امنیت سیستم ما را تامین کردهاند، در ژوئن 2026 منقضی خواهند شد.

این انقضا به این معناست که اگر سیستم شما به گواهیهای جدید مجهز نشود، احتمالاً در دریافت بهروزرسانیهای امنیتی و سیستمی آینده با بنبست مواجه خواهد شد. در واقع، اگر آپدیتهای بعدی فریمور (Firmware) به این گواهیهای جدید وابسته باشند، کامپیوتر ممکن است لایه امنیتی را شناسایی نکرده و از روشن شدن امتناع کند. خوشبختانه مایکروسافت از مدتها پیش انتشار نسخههای جدید را آغاز کرده است؛ بنابراین جای نگرانی نیست، اما آگاهی از این روند به شما کمک میکند تا بدون غافلگیری، امنیت و پایداری سیستم خود را حفظ کنید.

نقش گواهیهای بوت امن در راهاندازی ویندوز چیست؟

برای درک بهتر این موضوع، ابتدا باید با مفهوم «زنجیره اعتماد» (Chain of Trust) آشنا شویم؛ سیستمی هوشمند که در لحظه روشن شدن دستگاه، صلاحیت کامپیوتر شما را برای بارگذاری سیستم عامل بررسی میکند.

هر بار که دکمه پاور را فشار میدهید، پیش از آنکه ویندوز، درایورها یا آنتیویروس فرصت اجرا پیدا کنند، قابلیت بوت امن (Secure Boot) وارد عمل میشود. فریمور مادربرد شما که UEFI نام دارد، از مجموعهای از گواهیهای دیجیتال معتبر که در حافظه داخلیاش ذخیره شده، استفاده میکند. وظیفه این گواهیها تایید اعتبار اجزای حیاتی سیستم، به ویژه «مدیر بوت ویندوز» (Windows Boot Manager) است تا اطمینان حاصل شود که این فایلها توسط مرجعی معتبر (مانند مایکروسافت) امضا شدهاند. اگر امضای دیجیتال این قطعات با گواهیهای موجود در UEFI همخوانی نداشته باشد، فرآیند بوت برای حفظ امنیت فوراً متوقف میگردد.

این فرآیند تایید هویت، سنگبنای زنجیره اعتماد است و مانع از اجرای بدافزارهای مخربی میشود که قصد دارند قبل از بالا آمدن ویندوز، کنترل سیستم را به دست بگیرند. در ساختار بوت امن، دو پایگاه داده زیر نقشی حیاتی ایفا میکنند:

- پایگاه داده DB (لیست مجاز): این بخش حاوی گواهیهایی است که مشخص میکند کدام فایلهای راهانداز (Bootloaders) قابل اعتماد هستند. اجزای بوت ویندوز با کلیدهای اختصاصی مایکروسافت امضا شدهاند و نسخه عمومی این کلیدها در این پایگاه داده نگهداری میشود تا صحت آنها تایید شود.

- پایگاه داده KEK (کلید تبادل کلید): این پایگاه داده حاوی کلیدهای ردهبالاتری است که تعیین میکنند چه نهادهایی (مانند سازنده لپتاپ یا مایکروسافت) اجازه دارند لیست پایگاه داده DB را تغییر دهند. در واقع، KEK تضمین میکند که هیچ فرد غیرمجازی نتواند لیست فایلهای مورد اعتماد سیستم شما را دستکاری کند.

نکته کلیدی اینجاست که تمامی این گواهیها دارای تاریخ انقضا هستند. این محدودیت زمانی یک تدبیر امنیتی آگاهانه است تا ریسک سوءاستفاده از کلیدهای قدیمی یا هک شده به حداقل برسد. زمانی که یک گواهی منقضی میشود، فریمور دیگر نمیتواند به آن به عنوان یک ابزار قابل اعتماد تکیه کند و دقیقاً در همین نقطه است که ریسک عدم بوت شدن ویندوز پدیدار میشود.

کدام گواهیها در حال انقضا هستند؟

بسیاری از گواهیهای آسیبپذیر در سال 2011 ایجاد شدهاند و در مقاطع مختلفی از سال 2026 اعتبار خود را از دست خواهند داد. مایکروسافت از سال 2023 در حال جایگزینی آنها با گواهیهای جدید است. در جدول زیر، گواهیهای در حال حذف و جایگزینهای آنها را مشاهده میکنید:

| بازه انقضا | گواهی در حال حذف | گواهی(های) جایگزین | وظیفه این گواهی |

|---|---|---|---|

| ژوئن 2026 | Microsoft Corporation KEK CA 2011 | Microsoft Corporation KEK CA 2023 | صدور مجوز برای بهروزرسانی پایگاههای داده اعتماد بوت امن (DB) |

| ژوئن 2026 | Microsoft UEFI CA 2011 | Microsoft UEFI CA 2023 و Microsoft Option ROM UEFI CA 2023 | اجازه اجرا به بوتلودرها، درایورها و Option ROM ها |

| اکتبر 2026 | Microsoft Windows Production PCA 2011 | Windows UEFI CA 2023 | امضای مدیر بوت ویندوز و اجزای اصلی بوت |

از زمان عرضه ویندوز 8، این سه گواهی در حال انقضا، ستون فقرات بوت امن در کامپیوترهای ویندوزی بودهاند. همانطور که در جدول میبینید، گواهی Microsoft UEFI CA 2011 با دو گواهی جدید جایگزین شده است تا دانهبندی و تفکیک امنیتی بهبود یابد. اگرچه انتظار نمیرود که هر سیستمی که گواهیهای جدید را دریافت نکرده، ناگهان از کار بیفتد، اما این سیستمها به طور قطع از بهروزرسانیها و محافظتهای امنیتی آینده بوت امن محروم خواهند شد.

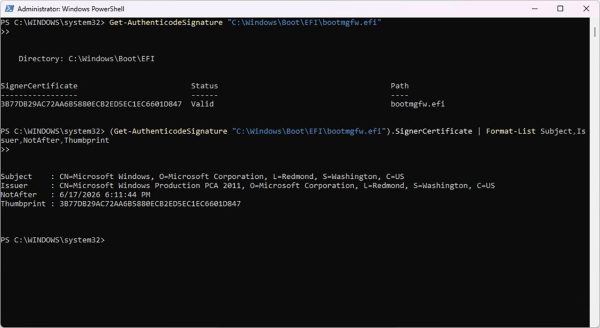

شما میتوانید گواهی فعلی مدیر بوت ویندوز را در کامپیوتر خود با اجرای این دستور در پاورشل (PowerShell) به صورت Run as administrator مشاهده کنید:

Get-AuthenticodeSignature “C:\Windows\Boot\EFI\bootmgfw.efi”).SignerCertificate | Format-List Subject,Issuer,NotAfter,Thumbprint

در خروجی این دستور، به فیلد NotAfter توجه کنید که تاریخ انقضای گواهی را نشان میدهد.

چرا ممکن است سیستمهای آسیبپذیر پس از یک آپدیت دیگر بوت نشوند؟

بروز مشکل بوت ویندوز لزوماً در همان روز دقیق انقضای گواهیها رخ نمیدهد. با این حال، نصب یک بهروزرسانی جدید فریمور یا یک آپدیت امنیتی میتواند تعاریف سیستم شما از «فایل قابل اعتماد» را تغییر دهد؛ درست در همین لحظه است که اختلال در فرآیند راهاندازی آغاز میشود.

این وضعیت پیش از این هم در جریان مقابله مایکروسافت با بدافزار خطرناک BlackLotus UEFI bootkit تجربه شده است. این بدافزار توانایی عجیبی داشت و میتوانست حتی در صورت فعال بودن Secure Boot، کدهای مخرب خود را اجرا کند. از آنجایی که وصلههای اولیه کافی نبودند، مایکروسافت تصمیم گرفت از طریق لیستی به نام DBX (پایگاه داده امضاهای ممنوعه)، اعتبار تمامی اجزای بوت آسیبپذیر را ابطال (Revoke) کند. این لیست سیاه در واقع مانع از اجرای بوتلودرهایی میشود که امنیت آنها مخدوش شده است. همزمان با این اقدام، استانداردهای بوت امن نیز سختگیرانهتر شدند.

در این میان، گواهیهای جدید صادر شده در سال 2023 برای پیشبرد فرآیند ابطال و تضمین امنیت آینده سیستم نقشی حیاتی ایفا میکنند. به زبان ساده، حتی اگر کامپیوتر شما در حال حاضر بدون مشکل کار میکند، اگر یک آپدیت جدید نصب شود که پیشنیاز آن اعتماد به گواهیهای جدید (نسخه 2023) باشد و سیستم شما فاقد آنها باشد، Secure Boot اجازه راهاندازی را صادر نخواهد کرد. در چنین شرایطی، گزینههای بازیابی سیستم بسیار محدود و دشوار خواهد بود و شما با یک بحران جدی در بوت ویندوز مواجه خواهید شد.

مایکروسافت چگونه سیستمها را به گواهیهای جدید منتقل میکند؟

مایکروسافت پیش از فرا رسیدن سال 2026، فرآیند انتقال را به صورت مرحلهبندی شده آغاز کرده است. این طرح ابتدا با دستگاههایی شروع شد که مایکروسافت آنها را «سیستمهای با اطمینان بالا» مینامد؛ یعنی کامپیوترهایی که دارای فریمور مدرن، سابقه بهروزرسانی منظم و قابلیت بوت امن فعال هستند. این دستگاههای واجد شرایط، گواهیهای جدید را از طریق آپدیت ویندوز دریافت میکنند، اما نهایی شدن نصب آنها مستلزم هماهنگی و تایید فریمور سیستم است.

ماشینهای مجازی (Virtual Machines) ویندوزی که از پروتکل UEFI Secure Boot استفاده میکنند نیز دقیقاً از همین الگوی اعتمادسازی پیروی کرده و گواهیها را مشابه سختافزارهای فیزیکی دریافت میکنند. این موضوع شامل ماشینهای مجازی مستقر در سرویسهای Hyper-V و Azure نیز میشود. هر ماشین مجازی که نتواند گواهیهای جدید را با موفقیت جایگزین کند، با همان ریسک عدم بوت شدن در سیستمهای فیزیکی مواجه خواهد بود.

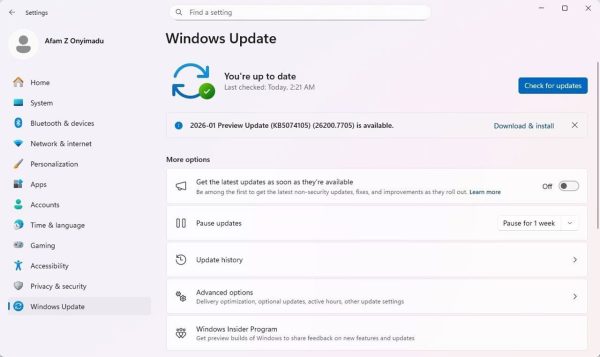

بهروزرسانیهای ویندوز با شناسههای KB5074109 و KB5073455 مدتی است که توزیع این گواهیها را آغاز کردهاند. با این حال، به دلیل محدودیتهای فنی در فریمور برخی دستگاهها، ممکن است فرآیند جایگزینی به طور خودکار تکمیل نشود و نیاز به مداخله دستی کاربر داشته باشد.

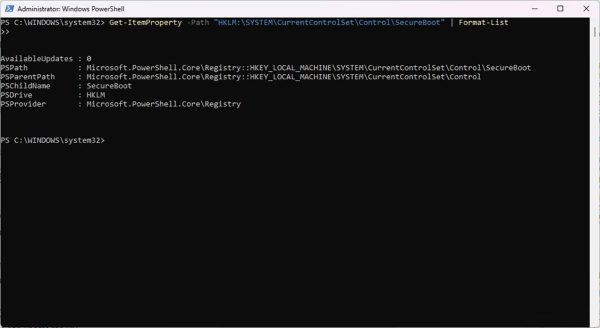

شما میتوانید با اجرای دستور زیر در محیط PowerShell، وضعیت آمادگی سیستم خود را برای دریافت این بهروزرسانیها بررسی کنید. اگر در خروجی دستور، مقدار مقابل عبارت AvailableUpdates عددی غیر از صفر باشد، به این معناست که سیستم شما شناسایی شده و آماده دریافت گواهیهای جدید است:

Get-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot” | Format-List

برای اطمینان از بوت شدن کامپیوتر در سال 2026 چه اقداماتی لازم است؟

برای پیشگیری از بروز مشکل بوت ویندوز در آینده، دو اقدام کلیدی وجود دارد که باید همین حالا نسبت به انجام آنها اطمینان حاصل کنید:

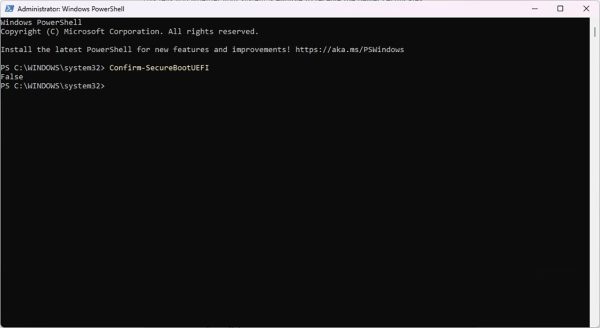

- بررسی فعال بودن Secure Boot: سادهترین روش برای این کار، استفاده از ابزار داخلی System Information است. عبارت “System Information” را در منوی استارت جستجو و آن را باز کنید. در صفحه اصلی، مقابل گزینه Secure Boot State باید عبارت On درج شده باشد.

- بهروزرسانی فریمور سیستم: این حیاتیترین مرحله است. حتماً به وبسایت رسمی سازنده دستگاه خود (مانند Dell، HP، Lenovo) یا سازنده مادربرد (مانند ASUS، MSI، Gigabyte) مراجعه کرده و آخرین نسخه بایوس یا UEFI را مطابق با مدل دقیق سیستم خود دریافت و نصب کنید.

در اکثر موارد، اگر سیستم شما با استانداردهای جدید سازگار باشد، جایگزینی گواهیها به صورت خودکار و در پسزمینه انجام میشود. با این حال، اگر از پیکربندی Dual-Boot (دو سیستم عامل همزمان) استفاده میکنید یا سیستم شما هنوز از حالتهای قدیمی (Legacy Boot) بهره میبرد، باید دقت بیشتری داشته باشید؛ زیرا این سیستمها معمولاً آپدیتهای خودکار را به راحتی دریافت نمیکنند.

در موارد خاص و فنی، ممکن است نیاز باشد مقدار رجیستری را به صورت دستی تغییر دهید. برای این کار در Registry Editor به مسیر زیر بروید:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

در اینجا باید مقدار کلید AvailableUpdates را به عددی غیر از صفر (مثلاً 1) تغییر دهید (هشدار مهم: دستکاری رجیستری حساس است و این کار فقط به کاربران حرفهای توصیه میشود).

در نهایت، با فعالسازی بوت امن و آپدیت منظم فریمور، میتوانید بدون نگرانی از انقضای گواهیها، از بروز هرگونه اختلال در راهاندازی ویندوز جلوگیری کرده و امنیت سیستم خود را تضمین کنید.